MONITOREO DE LA SEGURIDAD DE LA RED (NETWORK SECURITY MONITORING)

La solución de identificación y prevención de Ciber ataques e intrusiones a la red más robusta del mercado. Esta solución está basada en el análisis de tráfico del cliente, consta de dos tipos de alcances:

La protección avanzada contra amenazas (ATP) se refiere a una categoría de soluciones de seguridad que defienden contra software malicioso sofisticado o ataques basados en piratería informática dirigidos a datos confidenciales.

Las soluciones avanzadas de protección contra amenazas pueden estar disponibles como software o como servicios administrados.

Las soluciones ATP pueden diferir en enfoques y componentes, pero la mayoría incluye alguna combinación de punto final agentes, dispositivos de red, puertas de enlace de correo electrónico, sistemas de protección contra malware y una administración centralizada consola para correlacionar alertas y gestionar defensas.

Hay tres objetivos principales de la protección avanzada contra amenazas: detección temprana (detectar posibles amenazas antes de que tengan la oportunidad de acceder a datos críticos o sistemas de incumplimiento), protección adecuada (la capacidad de defenderse de las amenazas detectadas rápidamente), y respuesta (la capacidad de mitigar amenazas y responder a incidentes de seguridad).

Para lograr estos objetivos, los servicios y soluciones de protección contra amenazas avanzadas deben ofrecer varios componentes y funciones para ATP integral:

Visibilidad en tiempo real: Sin monitoreo continuo y visibilidad en tiempo real, las amenazas a menudo son detectado demasiado tarde Cuando el daño ya está hecho, la respuesta puede ser tremendamente costosa en términos tanto de utilización de recursos como de daño a la reputación.

Contexto: Para una verdadera efectividad de seguridad, las alertas de amenazas deben contener contexto para permitir equipos de seguridad para priorizar efectivamente las amenazas y organizar la respuesta.

Conocimiento de los datos: Es imposible determinar amenazas verdaderamente capaces de causar daño sin Primero tener una comprensión profunda de los datos empresariales, su sensibilidad, valor y otros factores que contribuyen a la formulación de una respuesta adecuada. Cuando se detecta una amenaza, puede ser necesario un análisis adicional.

Los servicios de seguridad que ofrecen ATP suelen manejar el análisis de amenazas, lo que permite a las empresas realizar negocios como de costumbre mientras se realiza un monitoreo continuo, análisis de amenazas y respuesta entre bastidores. Las amenazas generalmente son priorizadas por el daño potencial y la clasificación o sensibilidad de los datos en riesgo. La protección avanzada contra amenazas debe abordar tres áreas clave:

- Detener los ataques en curso o mitigar las amenazas antes de que infrinjan los sistemas.

- Interrumpir la actividad en curso o contrarrestar las acciones que ya han ocurrido como resultado de una violación.

- Interrumpir el ciclo de vida del ataque para garantizar que la amenaza no pueda progresar o proceder.

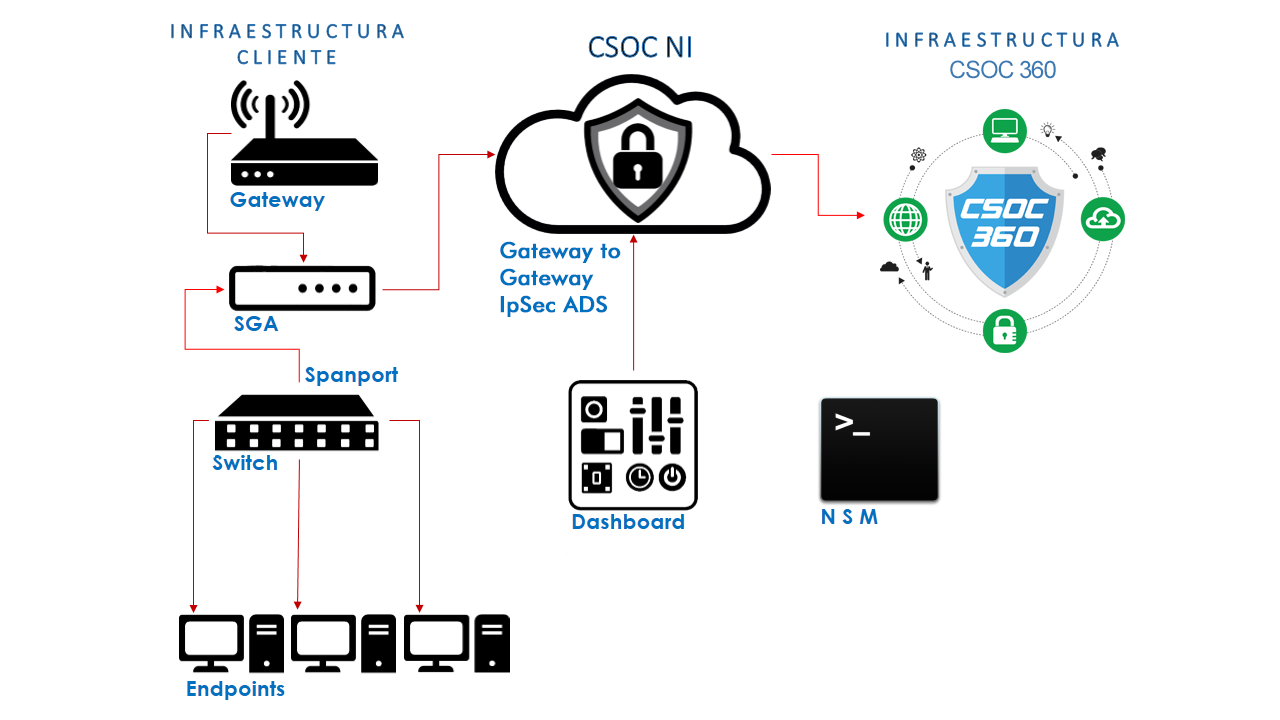

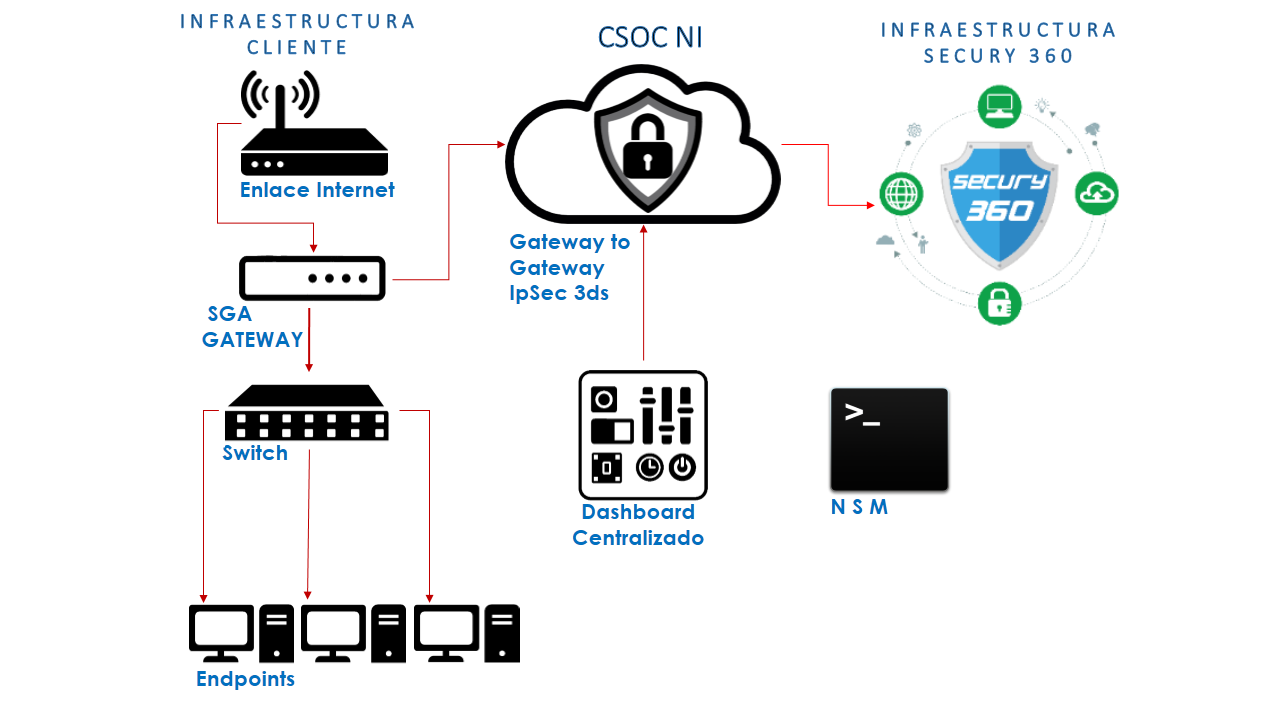

El IDS es un sistema de detección de intrusos, se utiliza para identificar accesos no permitidos a la red. El SGA (Security Gateway Appliance) funciona como un sensor que nos permite inspeccionar a profundidad los datos en tránsito en la red del cliente, gracias a esto podemos identificar ataques, trafico malicioso, etc. Este tipo de solución debe funcionar junto con un Firewall debido a que el IDS no tiene la funcionalidad de bloquear un ataque, solo identificarla.

La validación del trafico ocurre por dos métodos distintos que nos permiten tener un muy amplio panorama de validación, estos métodos son:

Heurística: determina actividad normal de red, como el orden de ancho de banda usado, protocolos, puertos y dispositivos que generalmente se interconectan, y genera alerta acerca de las variaciones.

Firmas avanzadas: analiza todos los paquetes en la red, y los compara con patrones de ataques conocidos, y preconfigurados. Estos patrones se denominan firmas. Debido a esta técnica, existe un periodo de tiempo entre el descubrimiento del ataque y su patrón, debido a la configuración de hardware del sensor esta validación ocurre casi en tiempo real.

La implementación de esta solución no implica la modificación de la configuración de infraestructura existente del cliente.

Nuestras Soluciones de IDS e IPS basadas en soluciones propietarias y de código abierto, permiten tener una combinación de sistema heterogéneos, sincronizados y administrados de manera centralizada y conjunta así como la integración con sistemas de reconstrucción de tráfico, firewalls, honeypots, etc. Además por supuesto de contar con el respaldo de las instalaciones que hemos realizado y los sitios y la infraestructura que hoy protegen, siendo una de las soluciones más robustas del mercado.

Con la creciente dependencia de la tecnología, cada vez con más información circulando por la red, información por cierto de gran relevancia para las organizaciones como facturas electrónicas. Se hace cada vez más necesario e indispensable contar con mecanismos que protegan este tipo de información.

Security Gateway Appliance (SGA), cumple con este propósito. Cuenta con características que permiten proteger sus redes de forma integral. Brinda protección a sus comunicaciones y a sus equipos desde un sólo dispositivo. Además, contamos con diferentes modelos para proteger desde pequeñas redes, hasta redes corporativas muy complejas.

Siendo nuestro SGA (Security Gateway Appliance) la puerta de enlace principal de las comunicaciones de red del cliente, bloquea ataques y el acceso de usuarios ilegítimos. A diferencia del IDS que los monitorea. Este servicio se categoriza según el modo en el que detectan el tráfico malicioso:

Basado en firmas: compara el tráfico con firmas de ataques conocidos, debe tener la lista de firmas actualizada.

Basado en políticas: se definen políticas de seguridad estrictas, si el tráfico está permitido el IPS permite el tráfico, si no lo está lo bloquea.

Basado en anomalías: este método es el que más falsos positivos genera debido a que es muy difícil que es lo normal o estándar. En este modo encontramos dos opciones:

Detección estadística de Anormalidades: analiza todo el tráfico durante un tiempo determinado, luego de este tiempo crea una línea de lo que es “normal o estandar”. Luego de terminado este período si el comportamiento varía mucho en comparación a la regla creada, se toma como una posibilidad de ataque.

Detección no Estadística de Anormalidades: en esta opción el Administrador define la línea de lo que es lo “normal o estándar” que va a ser la base para la comparación del tráfico.

En resumen, el IPS agrega la posibilidad de bloquear ataques y además protege de forma proactiva la red, mientras que el IDS no permite bloquear y protege de forma reactiva la red.

Nuestras Soluciones de IDS e IPS basadas en soluciones propietarias y de código abierto, permiten tener una combinación de sistema heterogéneos, sincronizados y administrados de manera centralizada y conjunta así como la integración con sistemas de reconstrucción de tráfico, firewalls, honeypots, etc. Además por supuesto de contar con el respaldo de las instalaciones que hemos realizado y los sitios y la infraestructura que hoy protegen, siendo una de las soluciones más robustas del mercado.

¿Qué es el SIEM?

Información de seguridad y gestión de eventos (SIEM) es un conjunto de herramientas y servicios que ofrecen un visión holística de la seguridad de la información de una organización.

Las herramientas SIEM proporcionan:

- Visibilidad en tiempo real a través de los sistemas de seguridad de la información de una organización.

- Gestión de registro de eventos que consolida datos de numerosas fuentes.

- Una correlación de eventos recopilados de diferentes registros o fuentes de seguridad, utilizando reglas if-then que agregan inteligencia a los datos sin procesar.

- Notificaciones automáticas de eventos de seguridad. La mayoría de los sistemas SIEM proporcionan paneles de control para la seguridad. problemas y otros métodos de notificación directa.

SIEM funciona combinando dos tecnologías:

A) Gestión de la información de seguridad (SIM), que recopila datos de archivos de registro para análisis e informes sobre amenazas y eventos de seguridad, y

B) Evento de seguridad gestión (SEM), que realiza la supervisión del sistema en tiempo real, notifica a los administradores de red sobre cuestiones importantes y establece correlaciones entre eventos de seguridad.

La información de seguridad y el proceso de gestión de eventos se pueden desglosar de la siguiente manera:

Recopilación de datos: Todas las fuentes de información de seguridad de la red, por ejemplo, servidores, sistemas operativos, los cortafuegos, el software antivirus y los sistemas de prevención de intrusiones están configurados para alimentar datos de eventos en una herramienta SIEM. La mayoría de las herramientas SIEM modernas utilizan agentes para recopilar registros de eventos de sistemas empresariales, que luego se procesan, filtran y envían al SIEM. Algunos SIEM permiten datos sin agente colección. Por ejemplo, Splunk ofrece recolección de datos sin agente en Windows usando WMI.

Políticas: El administrador de SIEM crea un perfil que define el comportamiento de la empresa sistemas, tanto en condiciones normales como durante incidentes de seguridad predefinidos. SIEMs proporcionan reglas predeterminadas, alertas, informes y paneles que se pueden ajustar y personalizar para adaptarse a Necesidades de seguridad.

Consolidación y Correlación de Datos: Las soluciones SIEM consolidan, analizan y analizan archivos de registro. Los eventos se clasifican en función de los datos sin procesar y aplican reglas de correlación que combinan eventos de datos individuales en problemas de seguridad significativos.

Notificaciones: Si un evento o conjunto de eventos desencadena una regla SIEM, el sistema notifica a la seguridad personal.

El monitoreo de la seguridad de la red es la recopilación, análisis y escalamiento de las indicaciones y advertencias para detectar y responder a las intrusiones que están presentes.

El sistema de protección contra amenazas NSM de Postech IT Solution Provider es una solución exhaustiva que ayuda a las organizaciones a localizar, comprender y neutralizar amenazas avanzadas.

Proporciona una interfaz gráfica intuitiva capaz de detectar, asignar prioridades, investigar y remediar ataques.

NSM monitorea de manera continua y detallada el tráfico en redes WAN o LAN de nuestra organización, correo electrónico, archivos, código de desarrollo y dispositivos de planta interna o externa.

Los ataques que son invisibles a los mecanismos de defensa tradicionales (Cyber-Attack Kill Chain) no importando el tipo, etapa, vector o herramienta de ataque utilizada.

El marco de referencia utilizado por NSM reduce drásticamente el tiempo de la detección, lo cual ayuda a minimizar el daño a la organización.

Integra el monitoreo, detección, fusión, investigación, análisis forense para detección de malware y todas las posibles soluciones en una sola plataforma de SOC enfocada en amenazas, la solución genera inteligencia accionable que provee las herramientas para eliminar malware, recuperar y endurecer el entorno, además de proteger a la organización contra futuros ataques por intrusión.

NSM basa su funcionamiento en el análisis completo de capturas de la red, cubriendo accesos a internet, salida de correo electrónico y servidores DNS, etc., así como también los puntos críticos de la red interna. El tráfico se inspecciona de manera pasiva y no intrusiva. No se requieren cambios o modificaciones en la arquitectura ni de la configuración de la red.

A través de una cobertura amplia de sistemas, puntos de red internos y externos, se puede contar con una detección de amenazas en tiempo real, así como la captura y registro de datos crudos y metadatos que pueden ser utilizados posteriormente en una investigación y análisis forense.